如果您无法下载资料,请参考说明:

1、部分资料下载需要金币,请确保您的账户上有足够的金币

2、已购买过的文档,再次下载不重复扣费

3、资料包下载后请先用软件解压,在使用对应软件打开

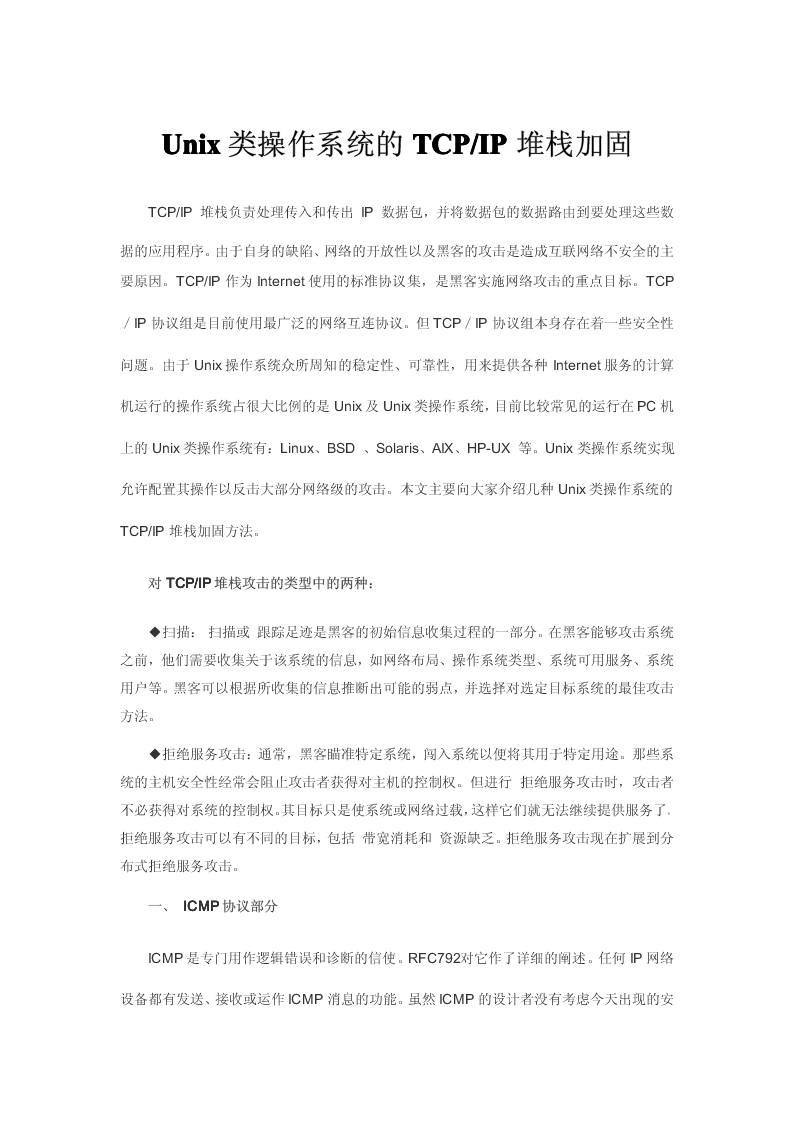

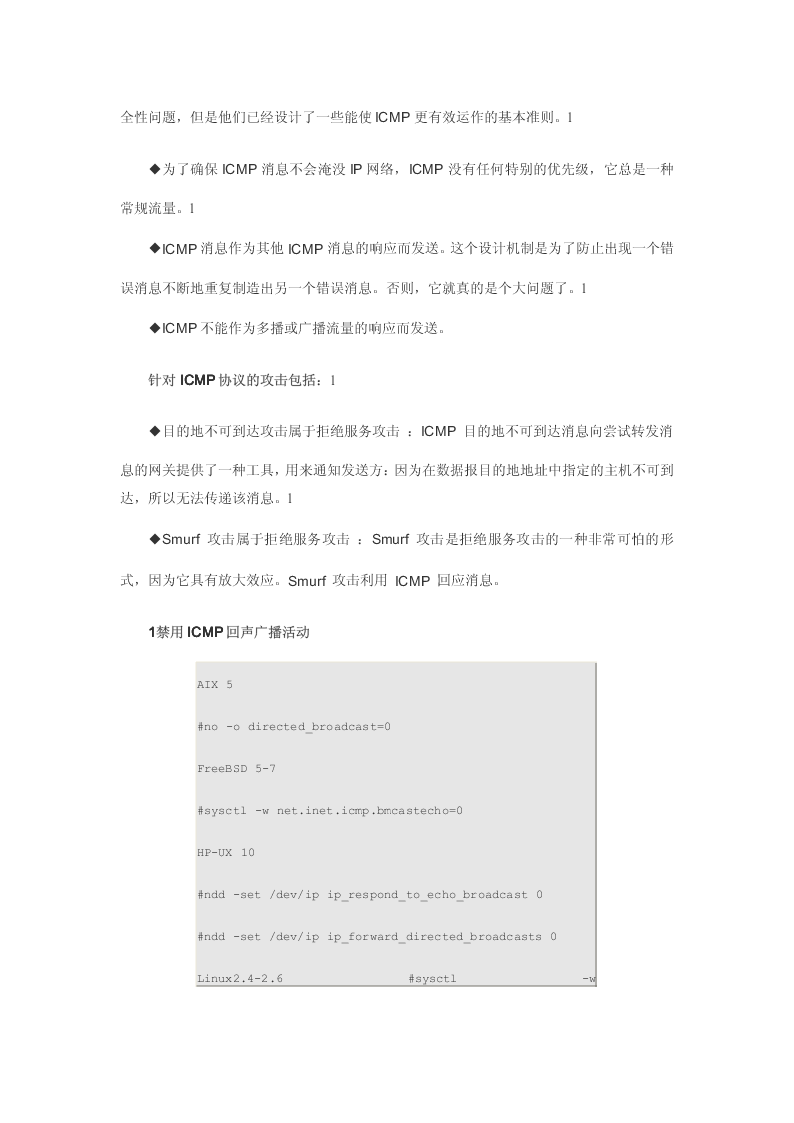

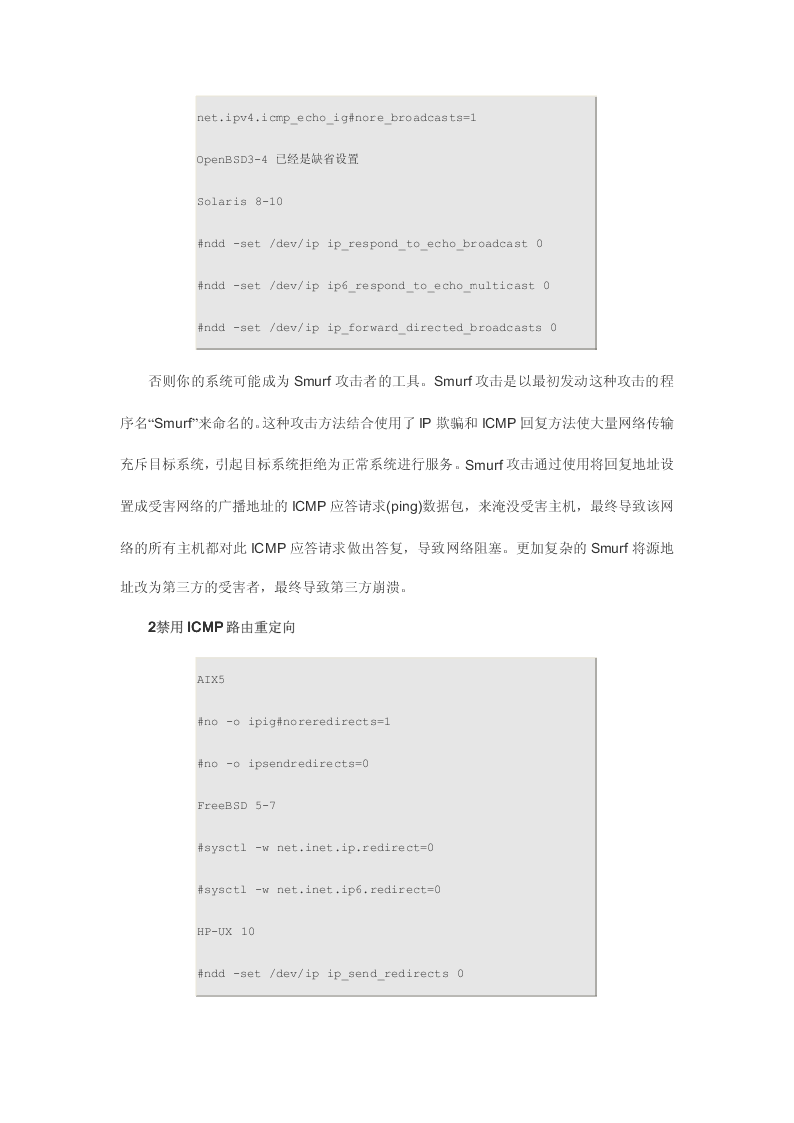

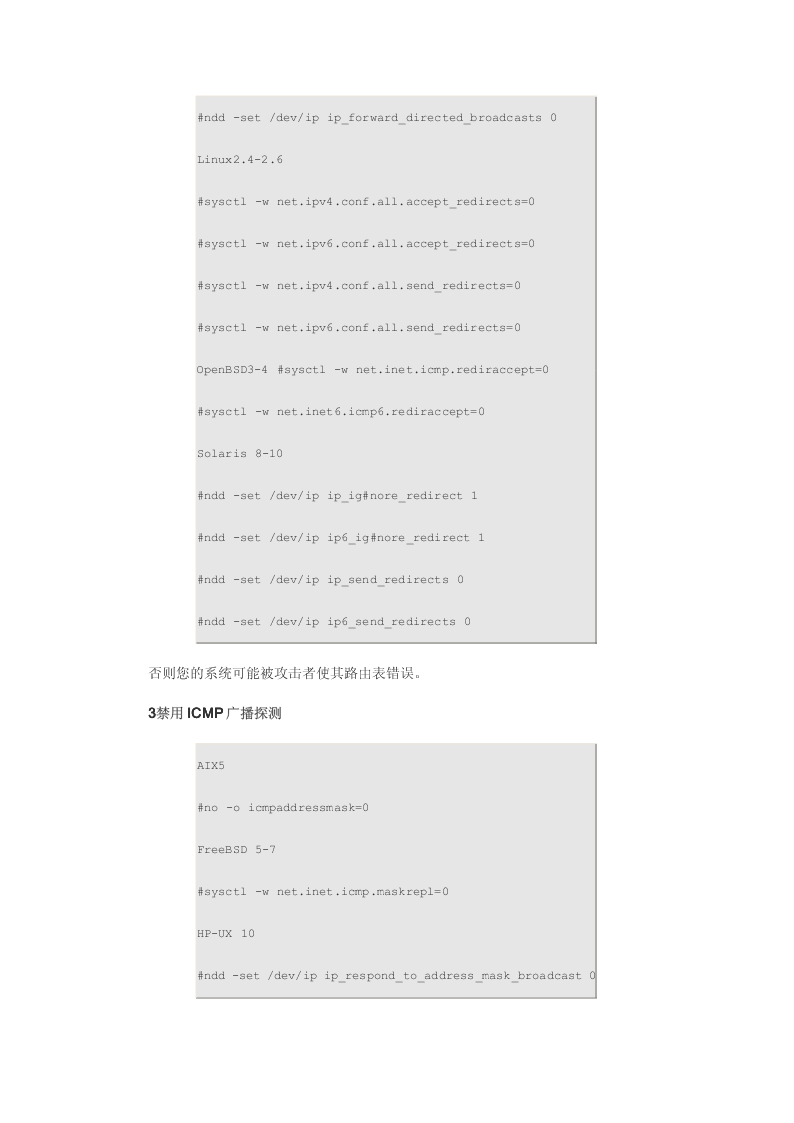

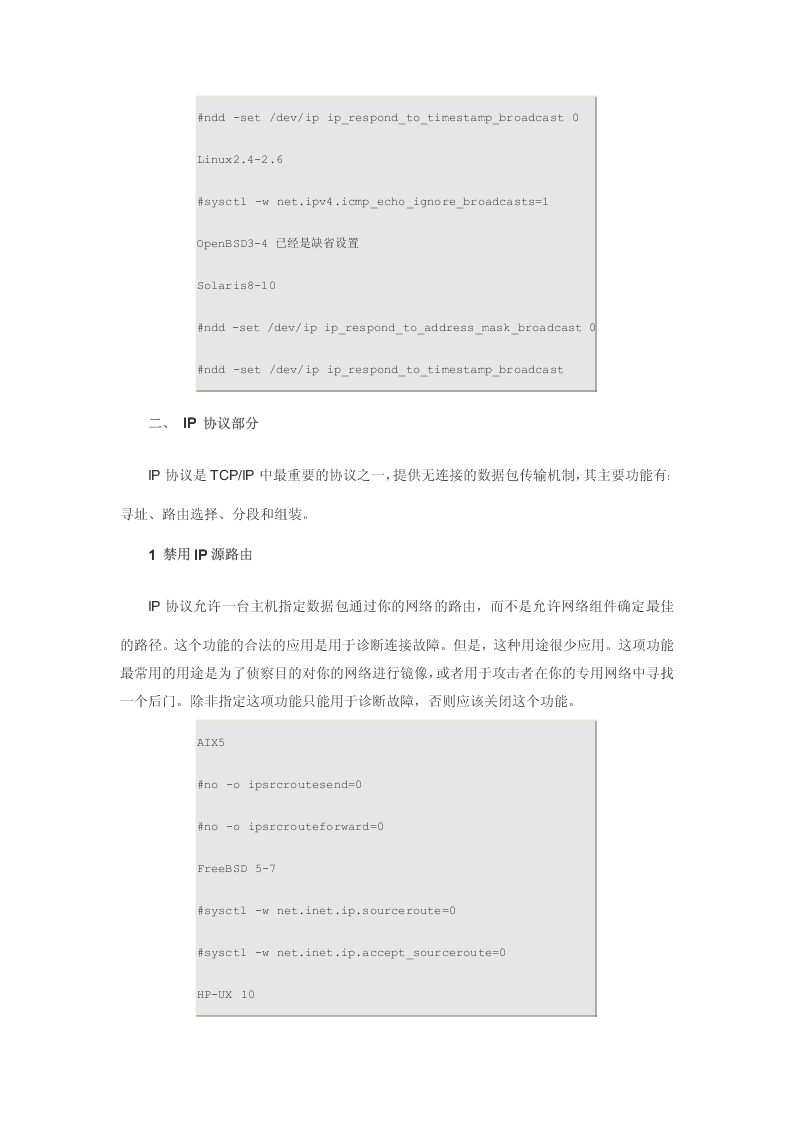

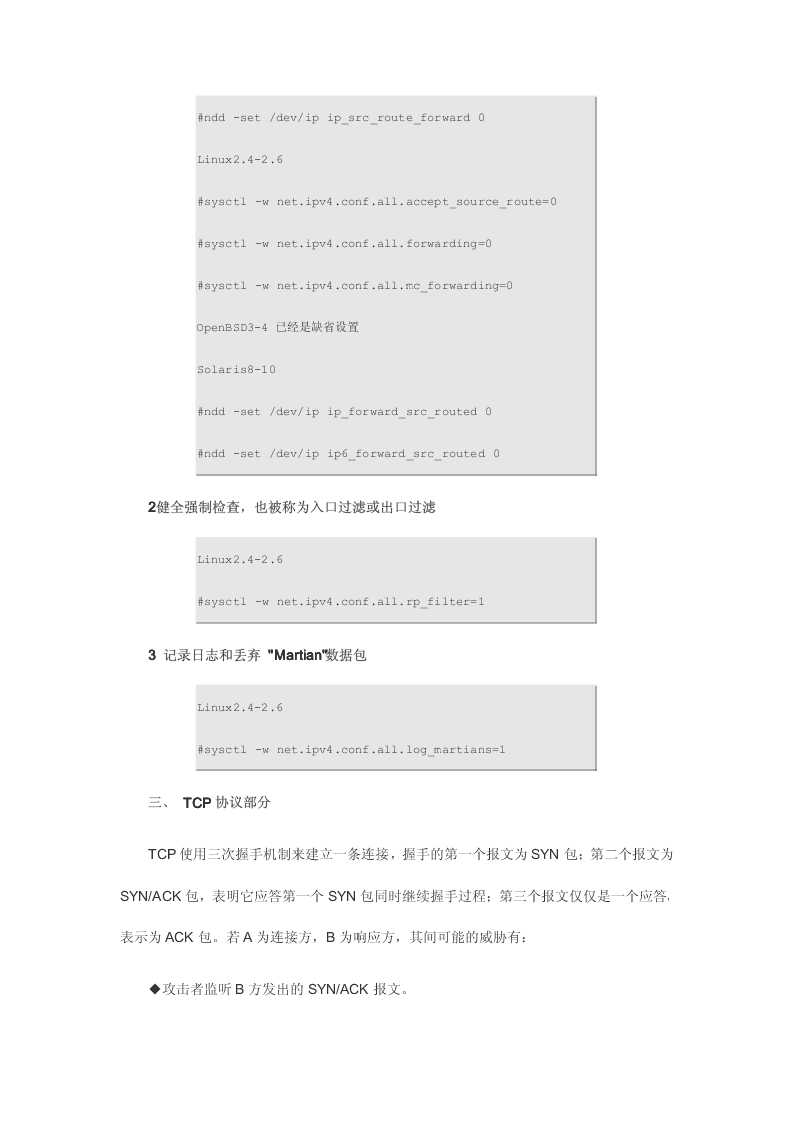

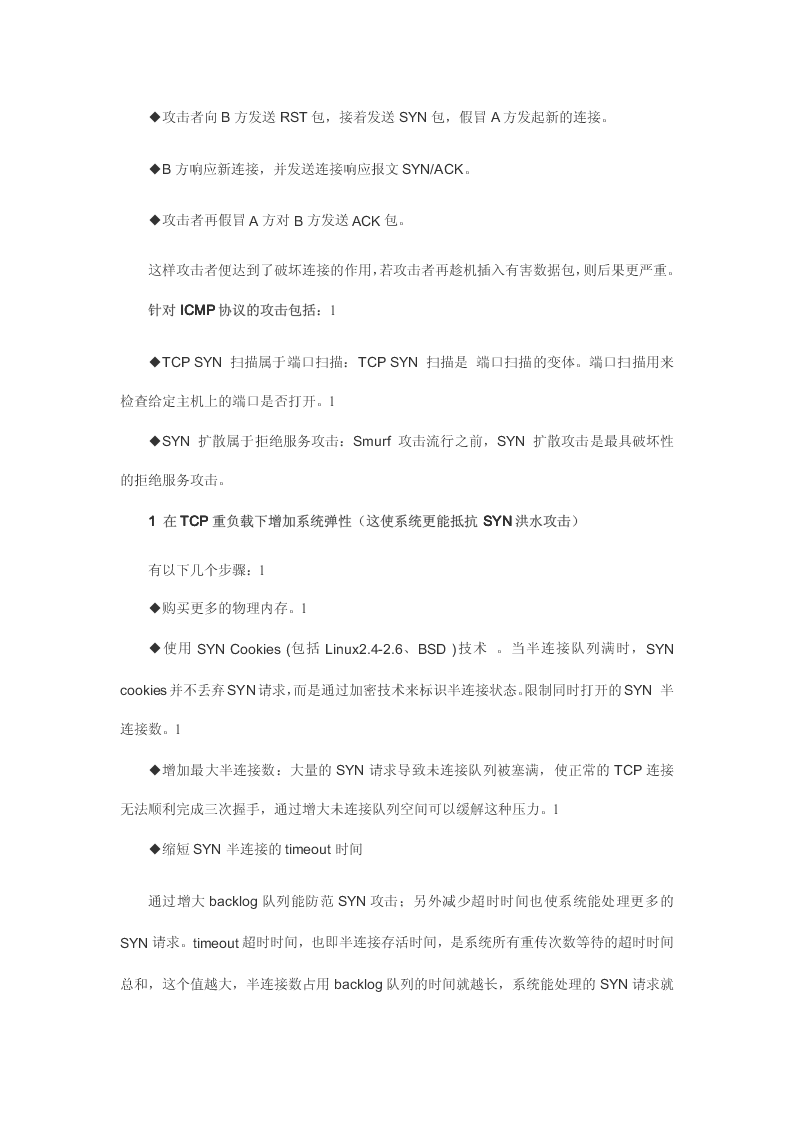

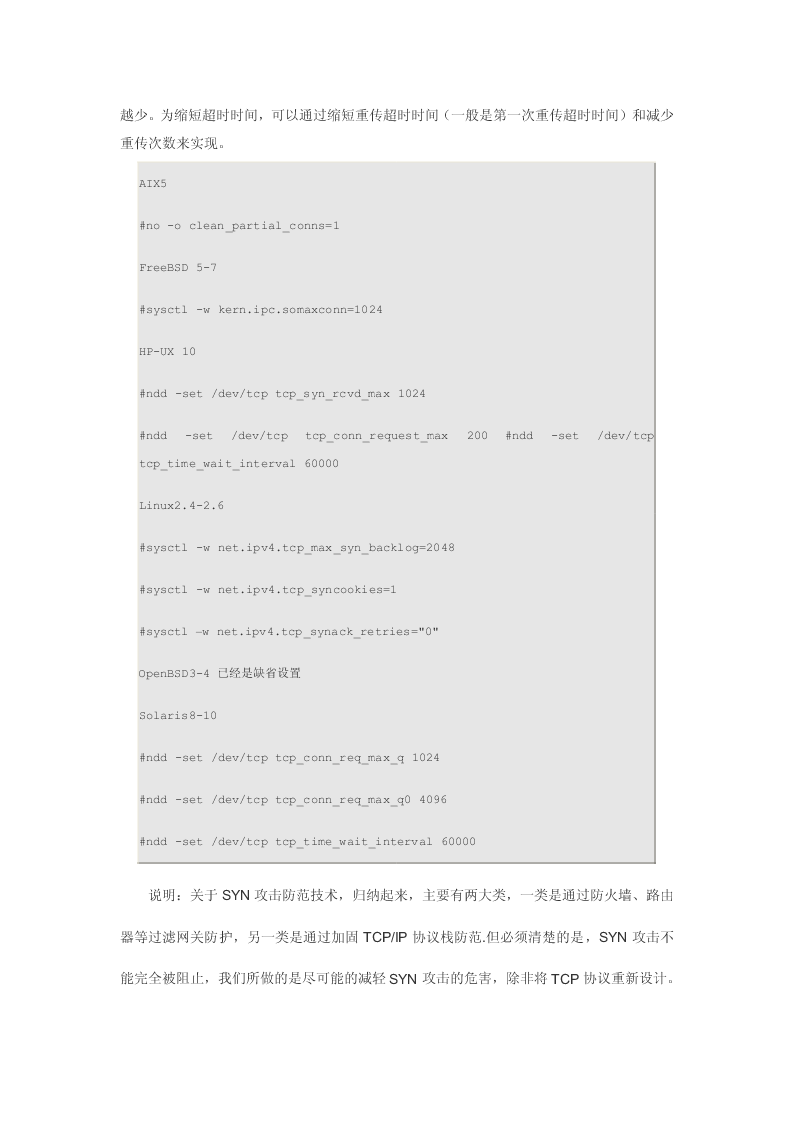

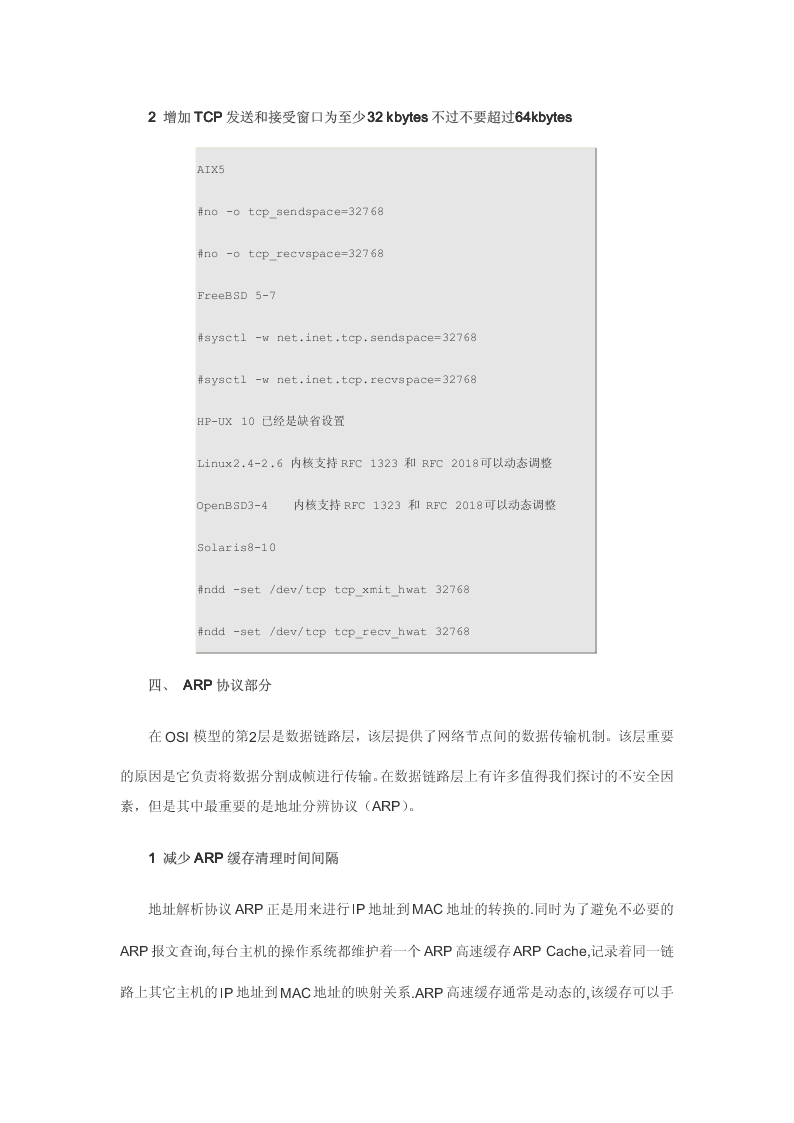

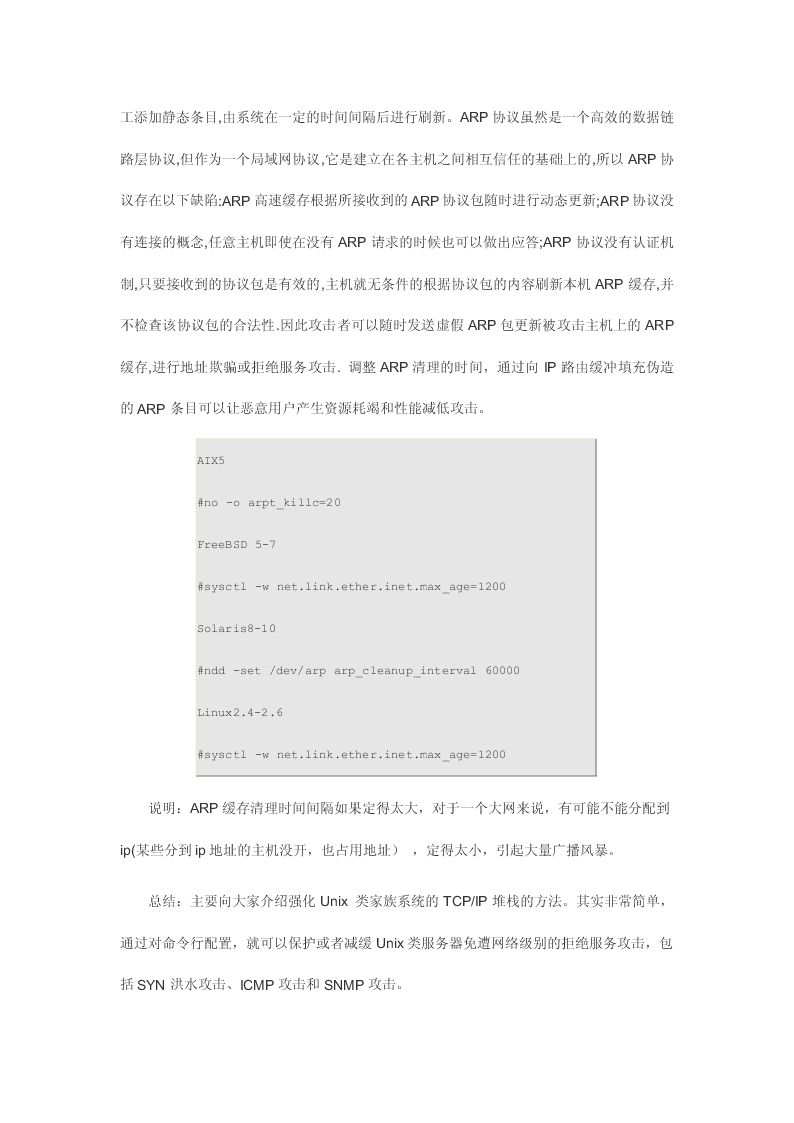

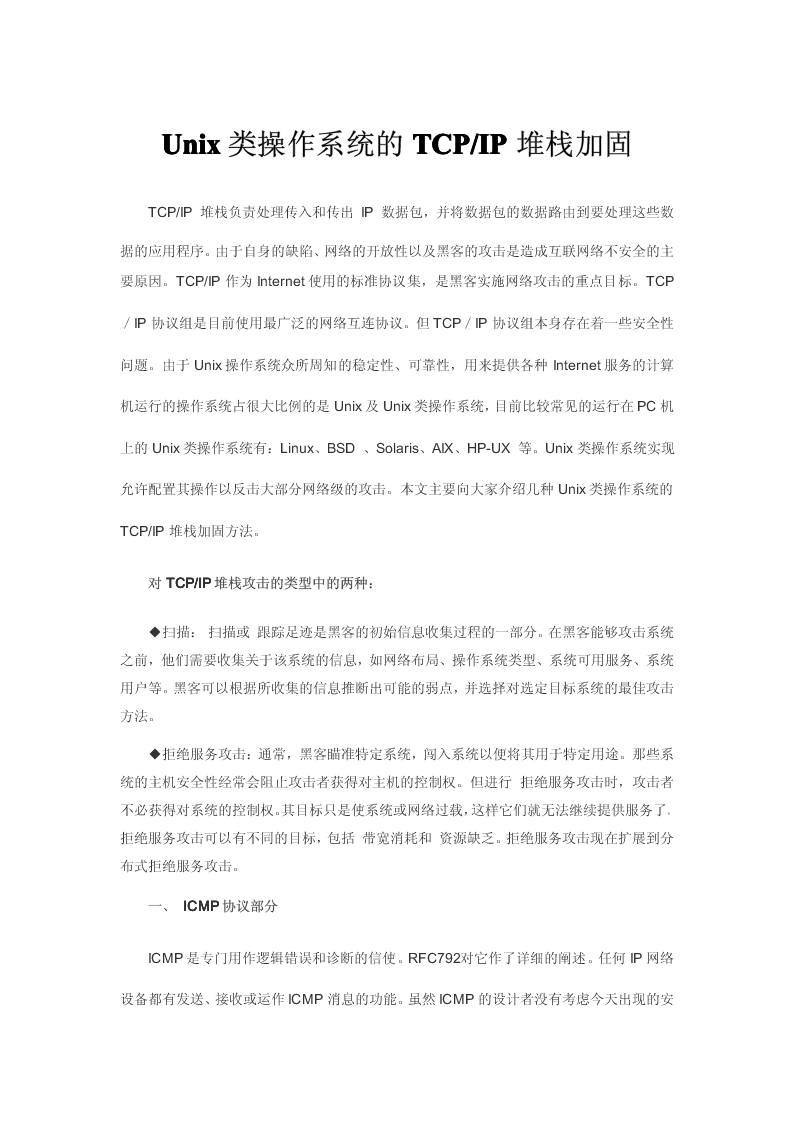

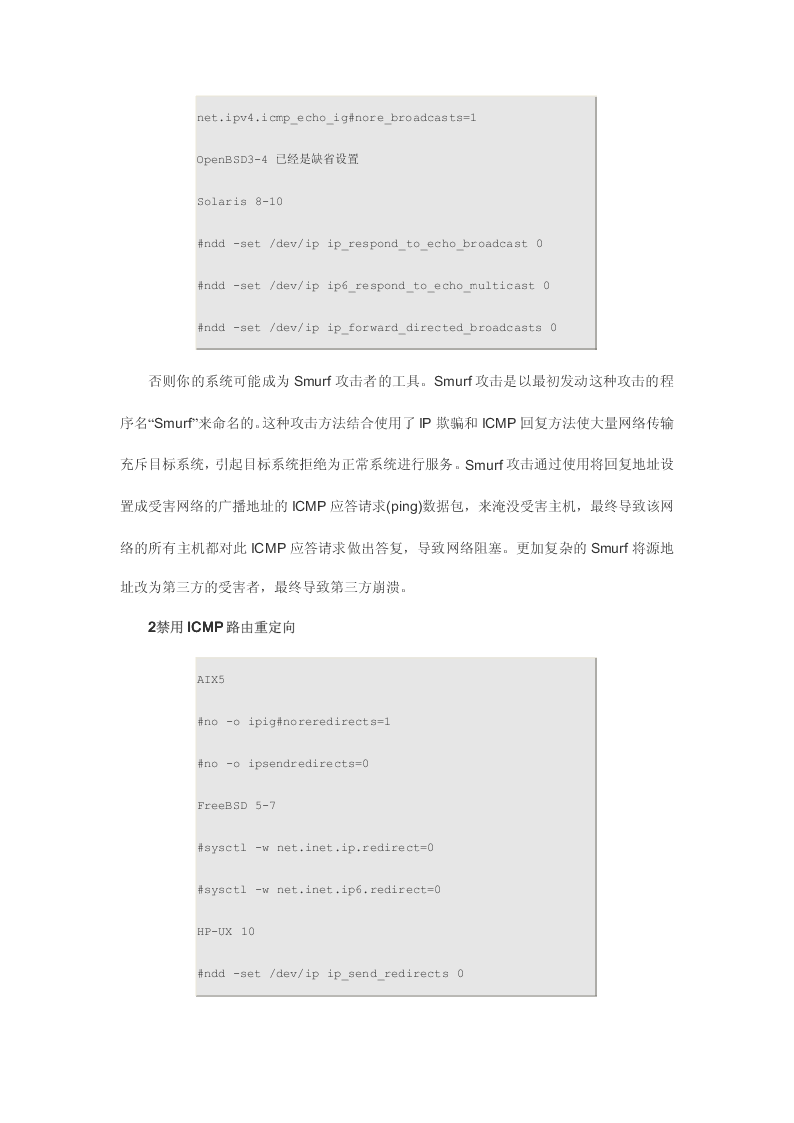

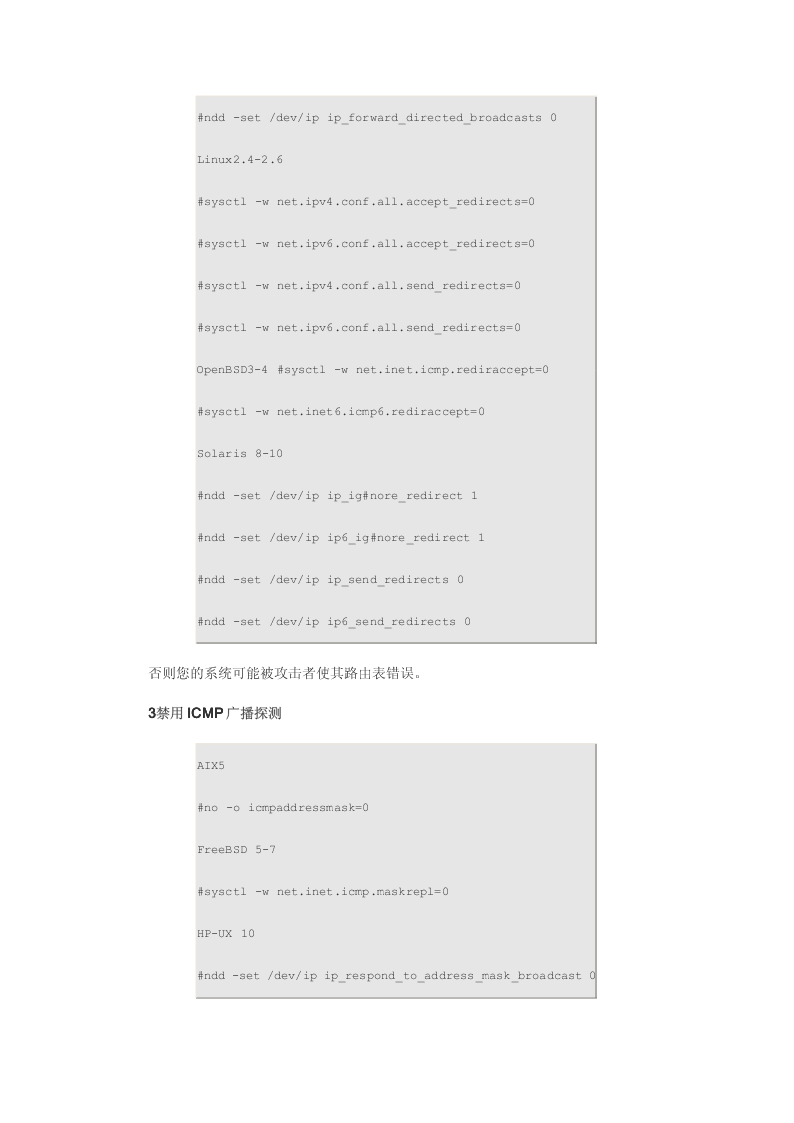

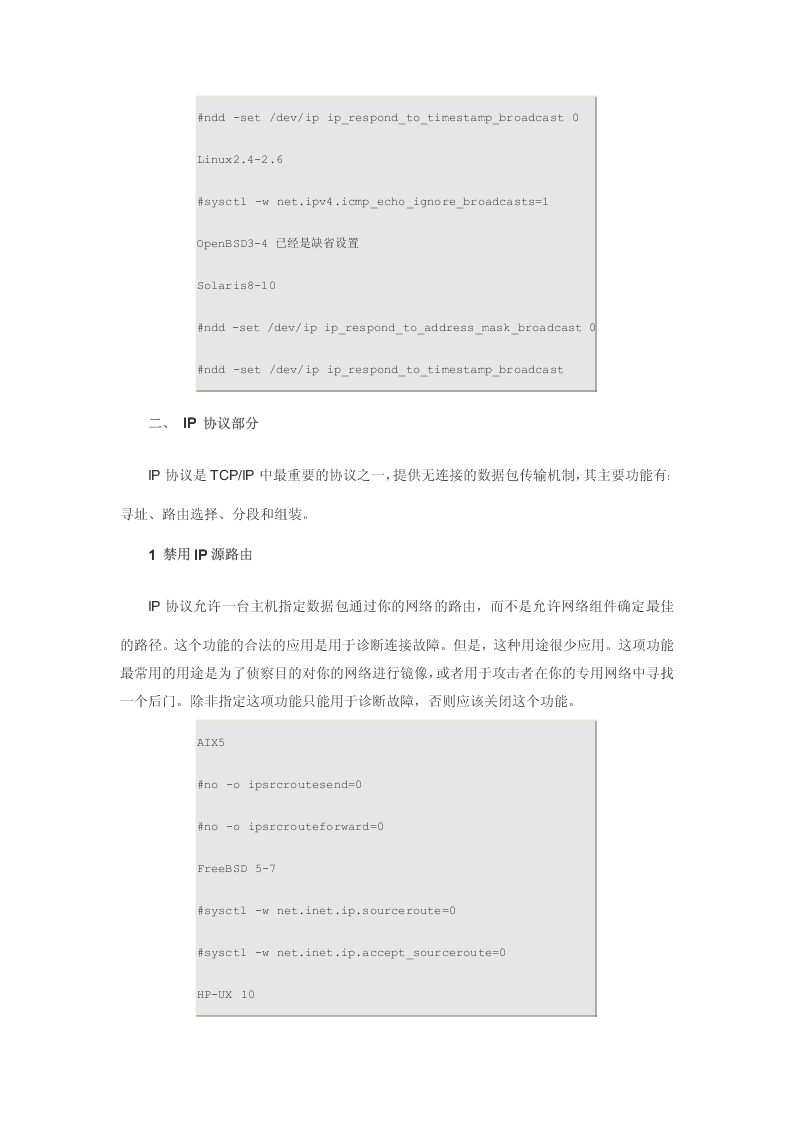

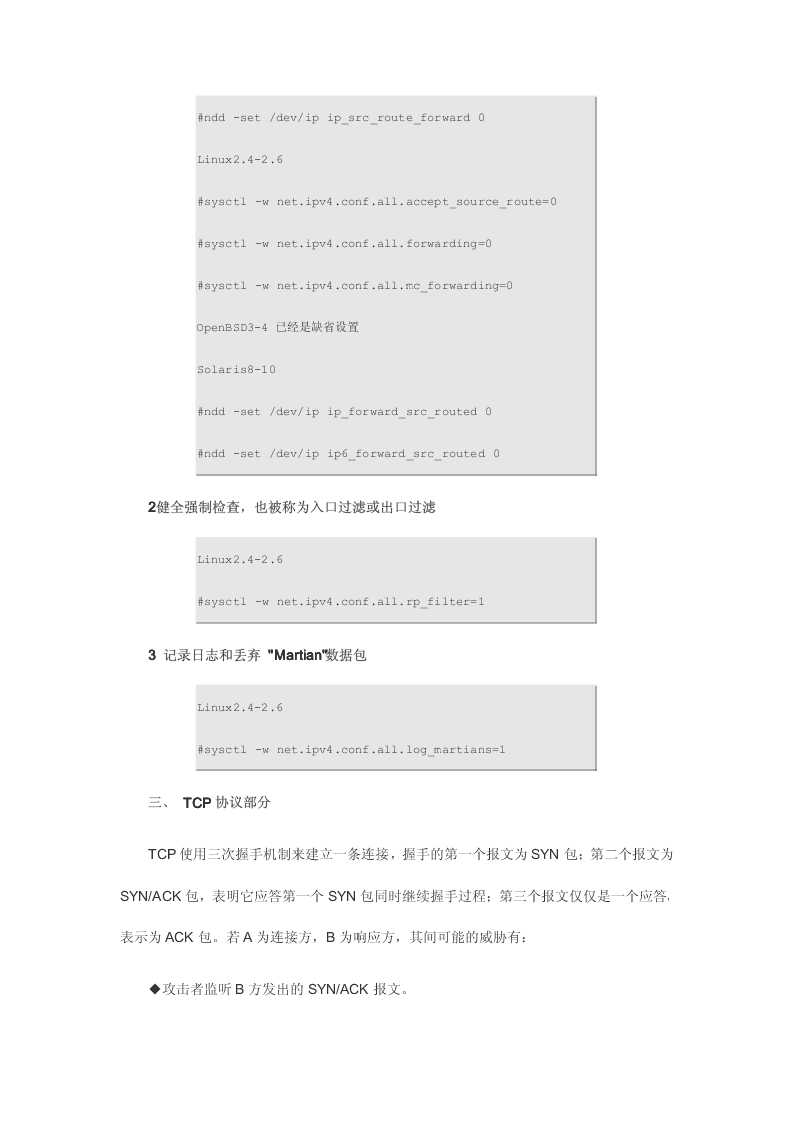

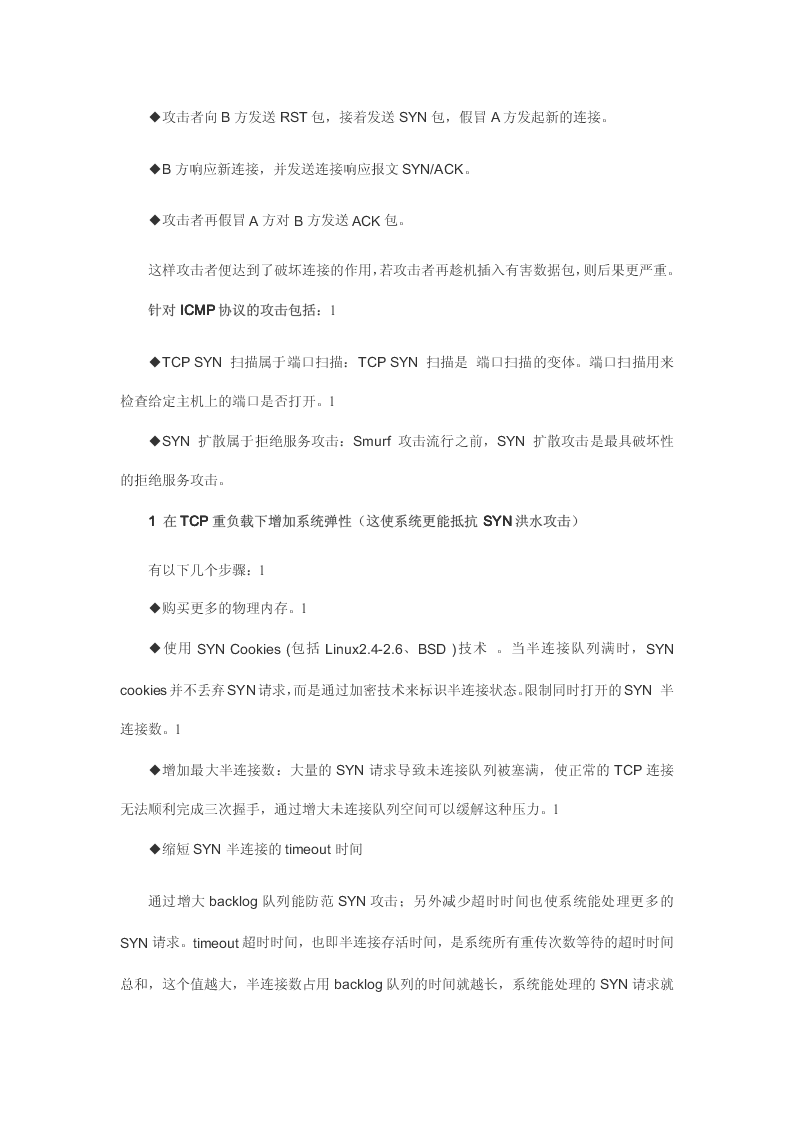

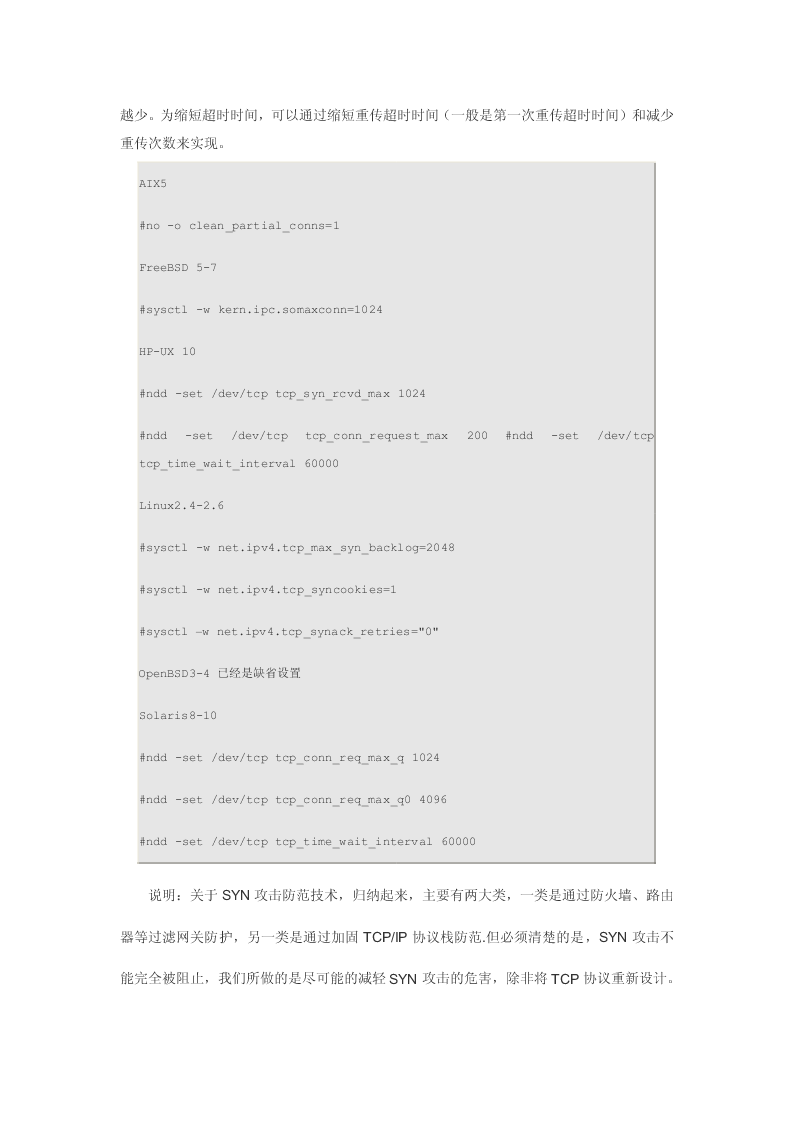

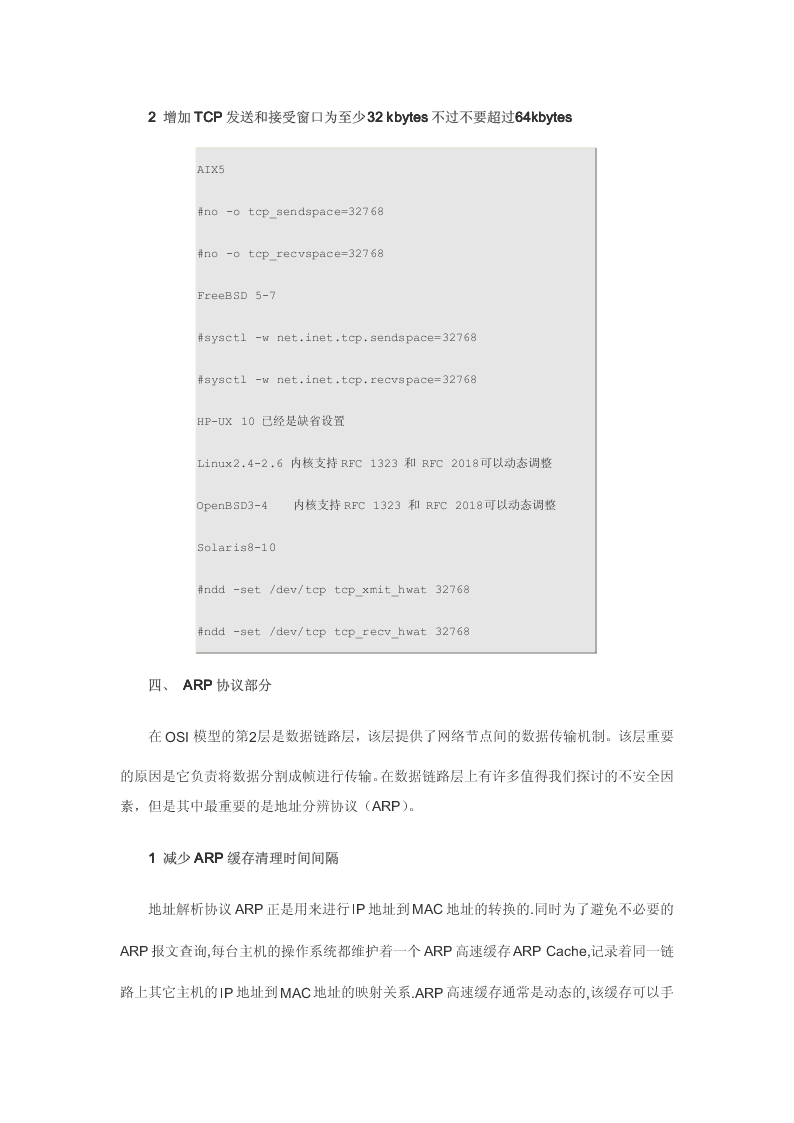

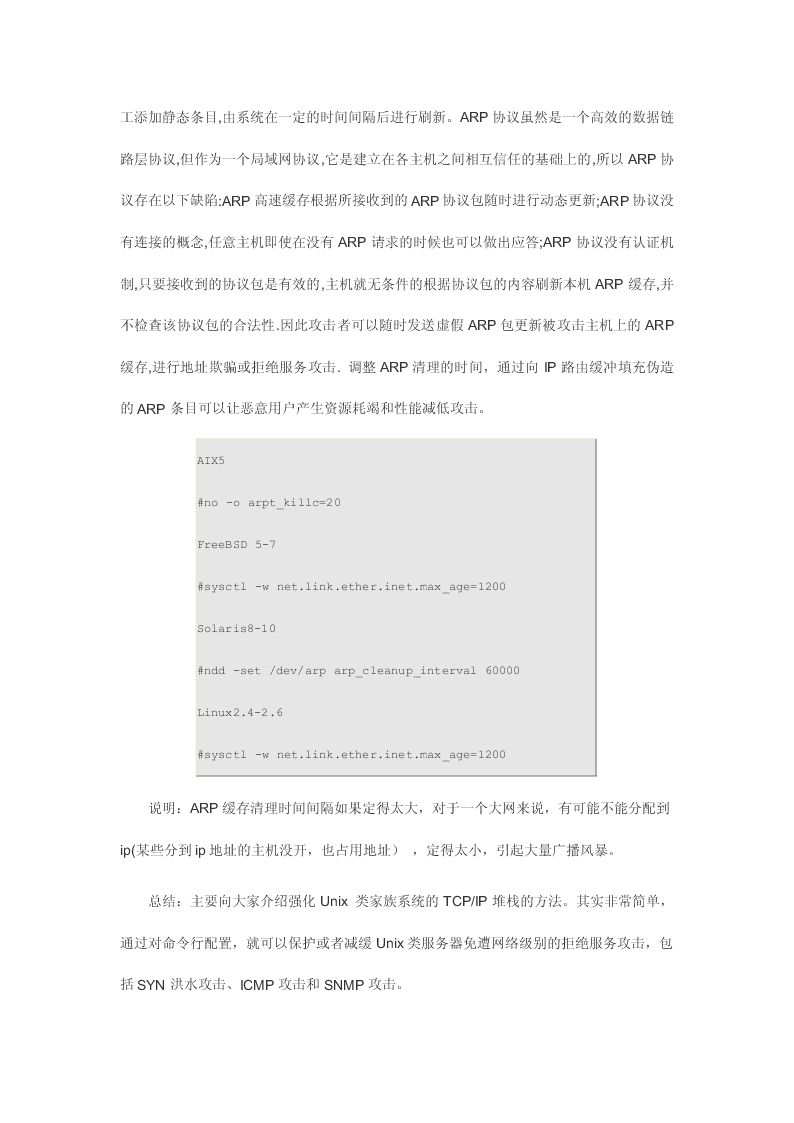

Unix类操TCP/IP作系堆栈统的加固TCP/IP堆栈负责处理传入和传出IP数据包,并将数据包的数据路由到要处理这些数据的应用程序。由于自身的缺陷、网络的开放性以及黑客的攻击是造成互联网络不安全的主要原因。TCP/IP作为Internet使用的标准协议集,是黑客实施网络攻击的重点目TCP标。/IP协议组是目前使用最广泛的网络互连协议。但TCP/IP协议组本身存在着一些安全性问题。由于Unix操作系统众所周知Internet的稳定性、可靠性,用来提供各种服务的计算机运行的操作系统占很大比例的是Unix及Unix类操作系统,目前比较常见的运行在PC机上的Unix类操作系统有:Linux、BSD、Solaris、AIX、HP-UX等。Unix类操作系统实现允许配置其操作以反击大部分网络级的攻击。本文主要向大家介绍几种Unix类操作系统的TCP/IP堆栈加固方法。对TCP/IP堆栈攻击的类型中的两种:◆扫描:扫描或跟踪足迹是黑客的初始信息收集过程的一部分。在黑客能够攻击系统之前,他们需要收集关于该系统的信息,如网络布局、操作系统类型、系统可用服务、系统用户等。黑客可以根据所收集的信息推断出可能的弱点,并选择对选定目标系统的最佳攻击方法。◆拒绝服务攻击:通常,黑客瞄准特定系统,闯入系统以便将其用于特定用途。那些系统的主机安全性经常会阻止攻击者获得对主机的控制权。但进行拒绝服务攻击时,攻击者不必获得对系统的控制权。其目标只是使系统或网络过载,这样它们就无法继续提供服务了。拒绝服务攻击可以有不同的目标,包括带宽消耗和资源缺乏。拒绝服务攻击现在扩展到分布式拒绝服务攻击。一、ICMP协议部分ICMP是专门用作逻辑错误和诊断的信使。RFC792对它作了详细的阐述。任何IP网络设备都有发送、接收或运作ICMP消息的功能。虽然ICMP的设计者没有考虑今天出现的安全性问题,但是他们已经设计了一些能使ICMP更有效运作的基本准则。l◆为了确保ICMP消息不会淹没IP网络,ICMP没有任何特别的优先级,它总是一种常规流量。l◆ICMP消息作为其他ICMP消息的响应而发送。这个设计机制是为了防止出现一个错误消息不断地重复制造出另一个错误消息。否则,它就真的是个大问题了。l◆ICMP不能作为多播或广播流量的响应而发送。针对ICMP协议的攻击包括:l◆目的地不可到达攻击属于拒绝服务攻击:ICMP目的地不可到达消息向尝试转发消息的网关提供了一种工具,用来通知发送方:因为在数据报目的地地址中指定的主机不可到达,所以无法传递该消息。l◆Smurf攻击属于拒绝服务攻击:Smurf攻击是拒绝服务攻击的一种非常可怕的形式,因为它具有放大效应。Smurf攻击利用ICMP回应消息。1禁用ICMP回声广播活动AIX5#no-odirected_broadcast=0FreeBSD5-7#sysctl-wnet.inet.icmp.bmcastecho=0HP-UX10#ndd-set/dev/ipip_respond_to_echo_broadcast0#ndd-set/dev/ipip_forward_directed_broadcasts0Linux2.4-2.6#sysctl-wnet.ipv4.icmp_echo_ig#nore_broadcasts=1OpenBSD3-4已经是缺省设置Solaris8-10#ndd-set/dev/ipip_respond_to_echo_broadcast0#ndd-set/dev/ipip6_respond_to_echo_multicast0#ndd-set/dev/ipip_forward_directed_broadcasts0否则你的系统可能成为Smurf攻击者的工具。Smurf攻击是以最初发动这种攻击的程序名“Smurf”来命名的。这种攻击方法结合使用了IP欺骗和ICMP回复方法使大量网络传输充斥目标系统,引起目标系统拒绝为正常系统进行服务。Smurf攻击通过使用将回复地址设置成受害网络的广播地址的ICMP应答请求(ping)数据包,来淹没受害主机,最终导致该网络的所有主机都对此ICMP应答请求做出答复,导致网络阻塞。更加复杂的Smurf将源地址改为第三方的受害者,最终导致第三方崩溃。2禁用ICMP路由重定向AIX5#no-oipig#noreredirects=1#no-oipsendredirects=0FreeBSD5-7#sysctl-wnet.inet.ip.redirect=0